編輯:關於Android編程

Android簡易實戰教程-- AsyncTask異步倒計時

Android簡易實戰教程-- AsyncTask異步倒計時

本篇小案例,完成一個倒計時。方式選擇AsyncTask。代碼貼在下面:布局文件soeasy: 接著活動代碼:package com.example.as

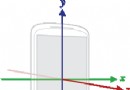

Android基礎入門教程——10.11 傳感器專題(2)——方向傳感器

Android基礎入門教程——10.11 傳感器專題(2)——方向傳感器

Android基礎入門教程——10.11 傳感器專題(2)——方向傳感器標簽(空格分隔): Android基礎入門教程本節

Android仿微信語音聊天功能

Android仿微信語音聊天功能

本文實例講述了Android仿微信語音聊天功能代碼。分享給大家供大家參考。具體如下:項目效果如下:具體代碼如下:AudioManager.javapackage com.

Android 使用版本控制工具時添加忽略文件的方式(詳解)

Android 使用版本控制工具時添加忽略文件的方式(詳解)

Android Studio 配合SVN時,添加忽略文件相對簡單,首先打開項目的Settings選項,切換到Version Control下的Ignored Files目