編輯:關於Android編程

zANTI是一款Android平台下的滲透測試工具,支持嗅探已連接的網絡、支持中間人攻擊測試、端口掃描、Cookie獲取及路由安全測試等操作。該工具是由以色列移動安全公司Zimperium開發的。此外,它能夠支持一系列的網絡任務:MAC變更、zther(對欺騙的手機端實現了記錄請求、記錄圖像、zpacketEditor、SSL strip、重新導向HTTP、替代圖片、獲取下載、截獲下載、插入HTML等一系列強大的功能。)routerpwn.com、雲報告、WIF監控器、HTTP服務器等一系列使用功能。此外還提供了可用性指導,諸如教程、基本信息、設置、設置語言,重點是支持中文)。本次重大更新。

在國內很多 Android 應用商店中,都沒有提供 zANTI 軟件包的下載。所以,用戶必須要在 zANTI 工具的官網下載。其地址為:https://www.zimperium.com/zanti-mobile-penetration-testing (填入的最好是139郵箱或者網易郵箱,QQ郵箱,本人親測無效)在浏覽器中訪問以上地址後,將打開如圖 1.2 所示的界面。

填入郵箱後,我們打開郵箱,可以看到下載鏈接。之後進行下載安裝。這裡為了方便大家,百度網盤:

鏈接:http://pan.baidu.com/s/1qXJsUZU 密碼:bdi5 ,提示:在安裝 zANTI 工具之前,最好先將移動設備 Root。否則,zANTI 工具的一些功能將無法使用。

滲透測試是一種安全性較大的工作。所以,在實施滲透測試之前進行一些簡單設置。如修改 MAC地址、了解網絡等。通過進行簡單的配置,不僅可以保護自己的身份被暴漏,而且還可以提高滲透效率。如果要想掃描其它無線網絡,則需要首先連接到該網絡。但是,為了安全起見,大部分用戶都會將其網絡進行加密。所以,如果要連接某網絡,則必須知道該網絡的密碼。如果用戶是使用白盒子滲透測試的話,則可以直接輸入被滲透方提供的密碼,並連接到網絡內。如果進行黑盒子滲透測試的話,則需要破解密碼。例如,用戶可以直接在 Android 設備上安裝萬能鑰匙。或者,使用其它無線網絡滲透工具,如 Aircrack-ng 和 Wifte 等

當我們經常進行網絡掃描,往往會被一些WIFI網絡設備攔截掃描,這時我們可以修改MAC地址進行繞過進行掃描。同時此處的MAC改變並非所有android設備都支持該功能。

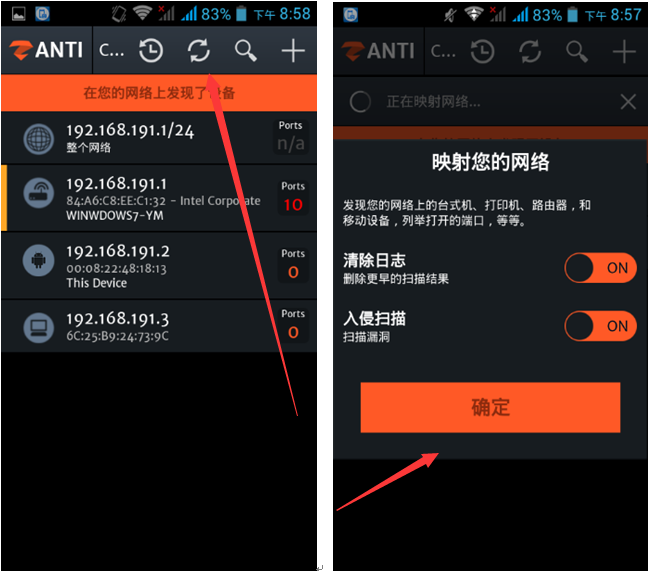

對於網絡發生更改的WIFI或者對於新加入的一些設備,我們往往需要重新掃描網絡發現新加入的的設備。這時的操作如下所示:

在這裡,我們可以找到可用的WIF網絡,並且可以看到相關WIF的MAC地址和信號頻道。也可以直接輸入WIFI的密碼進行連接。

在這裡我們可以看到WIF設置,可以直接調用WIF設置,WIFI策略、一般選項、掃描選項等等設置,熟悉這些設置對於我們靈活進行網絡滲透測試極有幫助。

zANTI 是 Android 平台下另外一款最知名的滲透測試套件之一。使用該套件,用戶可以很方便的在 Android 下實施各種常見的滲透測試工作,如密碼攻擊、漏洞探測、中間人攻擊(圖片替換、攔截客戶端請求和下載的文件等

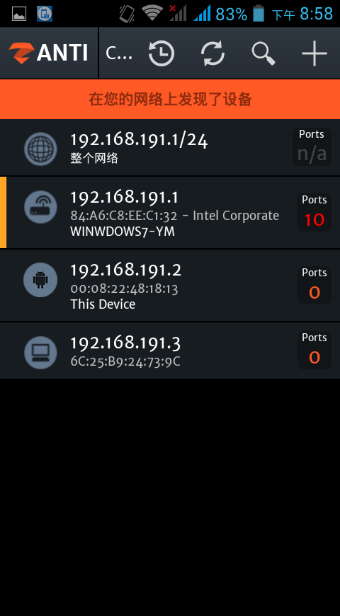

當我們連接某個WIFI的時候,我們可以直接掃描整個網段,如果整個網段的終端比較多,掃描的時間可能需要10-30分鐘,大家要耐心等候。並且手機盡量保持滿電狀態,因為掃描需要消耗很多電量。

當我們完成了掃描整個網段,這時我們會得到一系列的IP(這裡的IP指對應的終端移動設備),這時我們可以選擇其中一個IP,發動進一步的攻擊。這時我們點擊某個IP,進行如下界面,

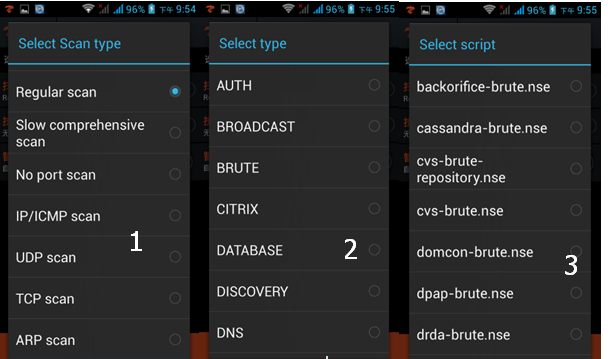

從上圖,我們可以看到【合作行動】中有一個選項【掃描】,這時我們可以對目標IP進行深一步的掃描動作,這個掃描動作非常強大,集合了NMAP的各種掃描功能,甚至也包含了NMAP的NSE腳本掃描功能,使用NMAP的NSE腳本進行各種服務漏洞的掃描,甚至更進一步進行漏洞攻擊,因為NSE中有500多種腳本檢測和攻擊。

這個功能可以幫助我們對掃描出來的常見協議和服務進行暴力破解,可以使用各種字典,例如小字典,優化後的字典,大字典、巨型字典,甚至也支持自定義字典,這個功能實在貼心服務。因為在進行企業內部無線審計的時候,往往會根據企業內部的弱密碼規律進行收集一些字典。這時就可以進行個性化的密碼復制都審計了。

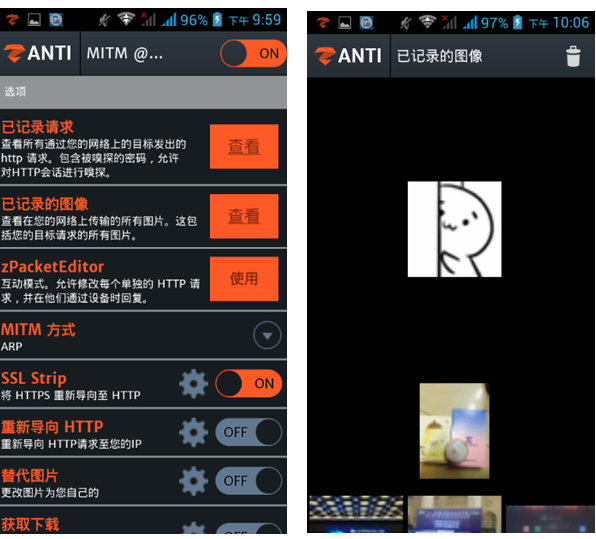

不得不說,這個是zANTI最強大的功能,真正意義上的黑客。這個中間人攻擊對欺騙的手機端實現了記錄請求、記錄圖像、zpacketEditor、SSL strip、重新導向HTTP、替代圖片、獲取下載、截獲下載、插入HTML等一系列強大的功能。對於受害者的上網請求和圖片和下載的文件一一截獲。舉例:一個妹子在微信上給A同學發送了一張相片(是啥相片,大伙自由想象),然後B同學使用了這個中間人欺騙,截獲了這圖片。你們猜猜,那感覺多美好啊。再舉一個例子:某個商業客戶C把商業文件通過這個WIFI發送公司職業D,剛剛好在同一個WIFI下,有個安全愛好者F使用了中間人欺騙,一不小心把這個商業文件給中間截獲了,看到了裡面客戶信息(姓名、手機號碼、報價、訂單等等)。哈哈哈

從上圖,我們可以看到有些是微信的請求,有些是浏覽器的請求。可以想象受害者在流量哪些網站,我們一目了然。如果是浏覽了XXX網站,我們也可以獲取到一些網站地址,收藏著以後慢慢看,哈哈。例如某些公司內部網站或者是一些登錄界面管理後台等等。至於還有什麼網站,大伙自己猜猜,哈哈

從對方的手機從可以截獲各種圖片,例如別人在浏覽朋友圈,如果朋友圈是有很多相片的,那麼我們在這裡也可以截獲到這些相片。再如在公共場合連接WIFI時,我們可以截獲特定用戶的相片,尤其是這些相片是保存了賬號和密碼的時候。當然有些相片是截獲不到的。例如GIF等動態圖

互動模式,允許修改每個單獨的HTTP請求,並在他們通過設備時回復。使用這個功能可以直接重放對方的浏覽請求,這個對於類似的短信炸彈或者接口調用函數這些很有好處。

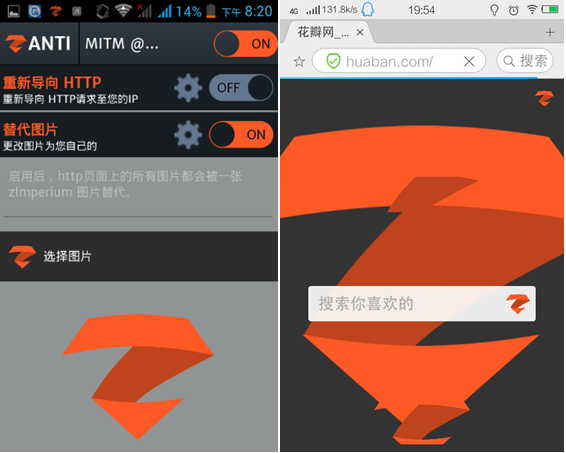

這個功能可以讓我們選擇任意圖片,開啟這個功能後,對方手機上的HTTP頁面上的所有圖片都會被一張圖片替代,這張圖片可以任意選擇。至於怎樣惡搞,大伙可以自由發揮,哈哈。

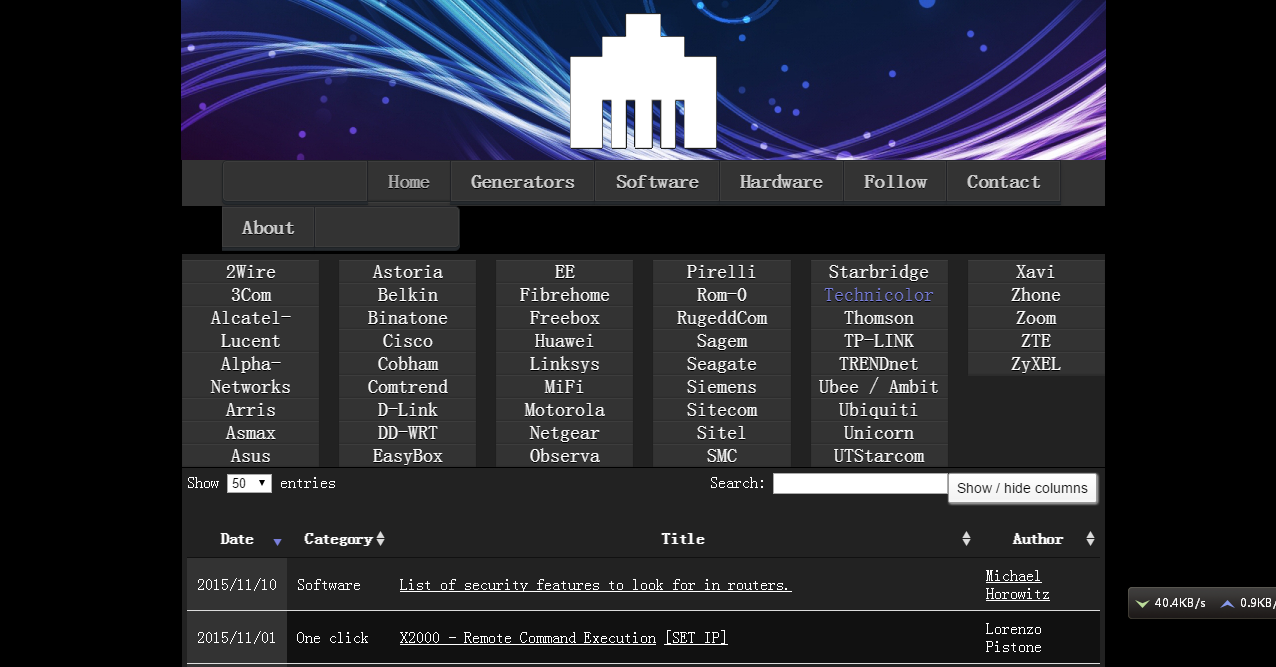

當用戶成功連接到一個 WiFi 網絡後,可以利用路由器中存在的漏洞進行攻擊,從而控制其路由器。在 zANTI 工具中,提供了一個常見路由器的漏洞網站——Routerpwn.com。用戶可以通過查詢該網站,找出其路由器中存在的漏洞,並進行滲透攻擊來控制其路由器。用戶可以使用兩種方法打開路由器漏洞網站。第一種,是在浏覽器地址欄中直接輸入 http://routerpwn.com/。第二種,是在 zANTI 工具的網絡任務選項列表中單擊 Routerpwn.com 選項,即可打開該網站,如圖 所示

上就是路由器漏洞網站的主頁面。從該界面可以看到,包括很多類路由器,如常見的 HUAWEI、TP-LINK、Zoom、D-Link 等。在該界面選擇任何一類型路由器,即可查看存在的漏洞信息。例如,查看 TP-LINK 路由器中存在的漏洞。Category)、源地址(Source)、標題(Title)和創始人(Author)。如果想查看漏洞的詳細信息,則單擊 Source 列的地址查看。從該界面顯示的最後一個漏洞,可以看到該路由器存在Webshell 後門。其中,用戶名為 osteam,密碼為 5up。所以,用戶可以嘗試使用該用戶名和密碼登錄路由器的 Webshell。

這個是非常實用的功能庫,可以說是一個無線設備的漏洞庫,實在做得不錯。大大贊一個。

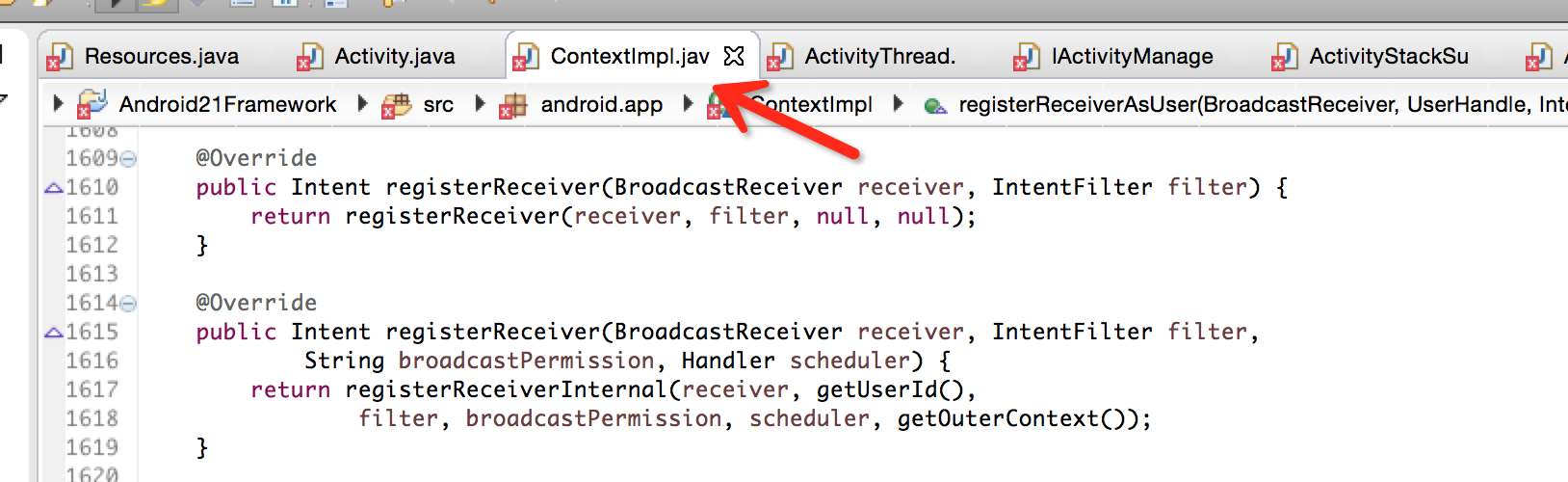

android插件化開發——加載廣播

android插件化開發——加載廣播

引言在android開發過程中,我們不可避免的會使用廣播,比如,偵聽開機,偵聽短信。而對於廣播,我想很多人都知道他有兩種類型,動態廣播,通過代碼在runtime進行reg

高版本Android如何利用反射調用系統隱藏的遠程服務攔截來電

高版本Android如何利用反射調用系統隱藏的遠程服務攔截來電

要說攔截Android系統來電,就不得不說起在低版本的時候Android提供給開發者使用的一個方法:endCall(),但由於谷歌後來考慮到對於一部手機來說,最重要的功能

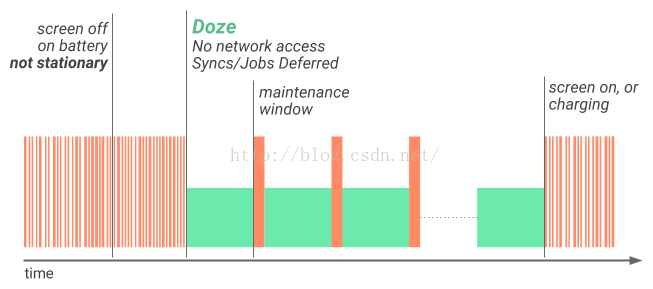

Android N Preview 行為變更

Android N Preview 行為變更

AndroidN 除了提供諸多新特性和功能外,還對系統和 API 行為做出了各種變更。本文重點介紹您應該了解並在開發應用時加以考慮的一些重要變更。如果您之前發布過 And

Android——數據存儲(四種方式之二)讀寫SD卡

Android——數據存儲(四種方式之二)讀寫SD卡

1.SharedPrefereces 只能保存一些簡單的數輕量級.XML 存儲文件名,數據保存在data/data/basepackage/shared_prefs/my