編輯:Android手機知識

一、漏洞與利用詳情

漏洞出現在Ready2Go安裝應用程序的流程上。

Ready2Go安裝應用完整程序流程如下:

1、第一次通過Read2Go安裝應用時,Read2Go建立下載目錄“/data/install”,並且運行“chmod 777 /data/install”,賦予所有用戶rwx權限。

2、當用戶通過該程序安裝應用程序時,Read2Go會把應用程序下載到“/data/install”目錄,並且運行“chmod 666 /data/install/”。

3、下載完成後,Read2Go開始安裝下載的程序,安裝成功後刪除下載的apk文件。

利用該漏洞獲取Root權限完整流程如下:

1、查看“/data/install”目錄是否存在,如不存在,可以通過Ready2Go下載安裝任意應用程序的方式來創建該目錄。

2、挑選一個已知包名的應用程序,如“com.att.android.markthespot.apk”,然後通過以下命令建立軟連接到“/data/local.prop”文件。

adb shell ls -s /data/local.prop /data/install/com.att.android.markthespot.apk

3、通過Ready2Go下載挑選的應用程序,由於/data/install/com.att.android.markthespot.apk是/data/local.prop文件的軟連接,Ready2Go對下載文件的操作的作用在了/data/local.prop文件(Read2Go具有system權限,可以操作/data/local.prop文件),/data/local.prop就被修改為全局可讀寫。

4、通過adb reboot命令打斷Read2Go的安裝流程,阻斷Read2Go安裝成功後的刪除apk操作。

5、設備重新啟動後,/data/local.prop就被遺留為全局可讀寫的。

adb shell “echo ‘ro.kernel.qemu=1′ > /data/local.prop”

adb reboot

6、設備重新啟動後,由於ro.kernel.qemu=1,所以adb不降權,這樣adb shell連接設備就得到了以root身份運行的shell。

(設備啟動過程中,系統加載/data/local.prop配置文件設置系統屬性,adb最初以root運行,之後調用setuid()降低權限。降權之前,會判斷系統屬性ro.kernel.qemu,如果該屬性位1,則不降權。)

魅族mx2智能手機是否需要剪卡 魅族mx2剪卡技巧指南

魅族mx2智能手機是否需要剪卡 魅族mx2剪卡技巧指南

魅族mx2已經接受預定,不管是在網上預定還是專賣店預定的魅族MX2都可以在不久後即可入手,近期訂購魅族MX2智能手機的用戶不少,不少朋友既對魅族mx2充滿期待,也充滿疑問

androidM有什麼功能 安卓M系統功能一覽

androidM有什麼功能 安卓M系統功能一覽

在凌晨舉行的Google I/O 2015大會上省時發布迄今為止最強大的Android版本Android M,androidM有什麼功能?下面小編為大家帶來安卓M系統功能

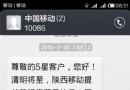

陝西移動群發短信提前祝用戶清明節快樂 你怎麼看?

陝西移動群發短信提前祝用戶清明節快樂 你怎麼看?

祝你春節快樂,祝你情人節快樂,祝你生日快樂…中國移動卻發來短信祝你清明節快樂。最後這一句腫麼聽起來怪怪的?今天一大早,西安的趙先生就收到中國移動發來的清明節

什麼叫超級本 超級本是什麼意思與筆記本的區別

什麼叫超級本 超級本是什麼意思與筆記本的區別

據IT調研機構調研發現,目前筆記本電腦正處於換代周期,最新逐漸為大家所熟悉的超級本或爆紅,伴隨著筆記本電腦的換代,Ultrabook筆記本電腦將迎來新的發展機遇。什麼是超