編輯:Android開發實例

谷歌官方提供了apktool可以逆向已經發布出去的APK應用,即反編譯已經打包成功的APK文件,使用它可以將其反編譯成非常接近打包前的原始格式,對於APK來說,可以具體的逆向AndroidManifest.xml、資源文件resources.arsc以及將dex文件反編譯成可以調試的smali文件。

Warnning

但apktool並不等於是可以用來侵犯前作者的作品的工具,所以使用apktool工具的用戶千萬不用用其來進行不正當、非法的使用。

It is NOT intended for piracy and other non-legal uses. It could be used for localizing, adding some features or support for custom platforms and other GOOD purposes. Just try to be fair with authors of an app, that you use and probably like.

關於apktool

1、反編譯資源文件到原始格式(including resources.arsc, XMLs and 9.png files)並且重建他們;

2、smali debugging: SmaliDebugging已經不支持了,猜測可能另一類的dex2jar工具崛起太快,已經可以將dex文件直接反編譯成jar了;

3、更多關於apktool。

使用apktool

walfred覺得apktool目前最大的作用是可以逆向AndroidManifest.xml、資源文件resources.arsc,這裡就簡單的使用apktool來逆向一簡單的hello程序吧。

如果已經有了Android開發環境就能很快使用上apktool了,這裡假設你已經可以直接使用apktool了。

反編譯decode

代碼如下:

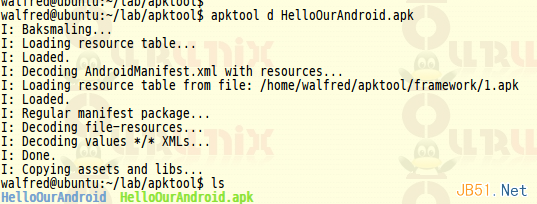

walfred@ubuntu:~/lab/apktool$ apktool d HelloOurAndroid.apk

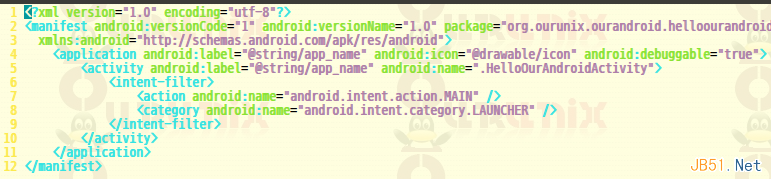

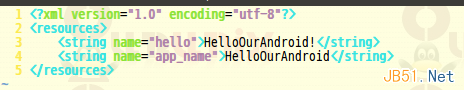

這時我們可以看到在當前目錄下已經生成HelloOurAndroid/文件夾了,我們來查看下反編譯後的AndroidManifest.xml文件和strings.xml文件:

AndroidManifest.xml文件反編譯之後和工程下的時候幾乎是一模一樣,所以我們可以來check下該Android應用的所有權限。

同樣可以查看這些hardcode的內容:

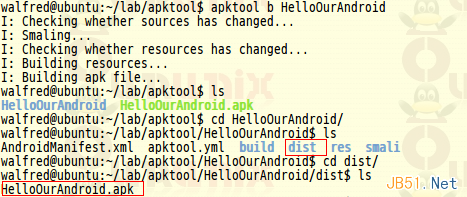

rebuild重打包

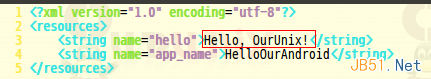

重打包剛剛修改過的HelloOurAndroid.apk,我們就修改strings.xml目錄下的“hello”為:Hello,OurUnix!

然後使用apktoo重新打包,命令如下:

代碼如下:

walfred@ubuntu:~/lab/apktool$ apktool b HelloOurAndroid

最後將重新編譯之後的APK進行簽名就可以運行了,當然如果你不想這麼麻煩的去解包看,aapt這個工具也可以做到類似的功能哦,但最大的特點是aapt不需要解包。

Android系統模擬位置的使用方法

Android系統模擬位置的使用方法

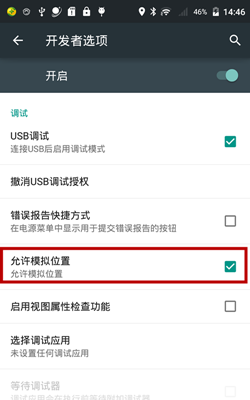

本文為大家分享了Android模擬位置的使用方法,支持Android6.0,供大家參考,具體內容如下 1、開啟系統設置中的模擬位置 Android 6.0 以下:

android Setting中隱藏項實現原理與代碼

android Setting中隱藏項實現原理與代碼

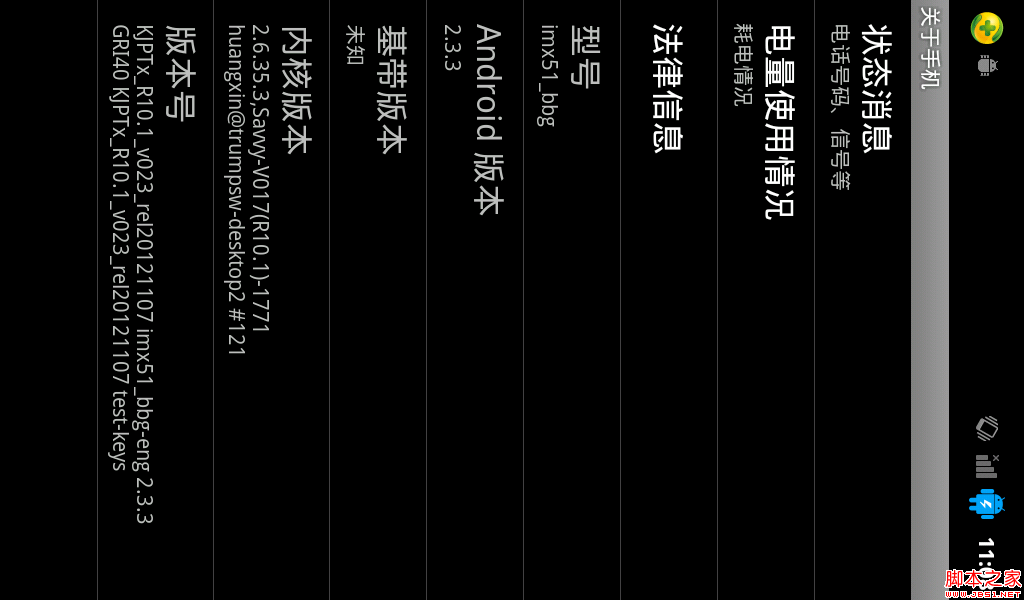

我們都知道做程序員有時會惡搞,就像android中,程序員在setting中就隱藏這樣一項: 我們可以找到“關於手機這一項在裡面有“android版本”這一項,如

結合支付寶和微信首頁鞏固Android事件分發機制 (附項目源碼)

結合支付寶和微信首頁鞏固Android事件分發機制 (附項目源碼)

Android的事件分發和處理方式 對android開發有一定了解的同學一定或多或少知道android的觸摸事件分發,整個事件的分發消耗流程都可以

Android JSON解析器

Android JSON解析器

JSON代表JavaScript對象符號。它是一個獨立的數據交換格式,是XML的最佳替代品。本章介紹了如何解析JSON文件,並從中提取所需的信息。Android提供了四個