編輯:Android新聞

安卓手機刷機是家常便飯的事情,但是刷機有時候也會感染病毒。根據俄羅斯安全公司Doctor Web報道,目前安卓系統的首款木馬"Android.Oldboot.1"近日被檢測到,該惡意軟件會對Android的bootkit造成威脅。Android.Oldboot.1主要是通過刷機的方式進行感染的。

據悉該新式木馬會常駐受感染設備的內存,並在加載操作系統的階段啟動。即使該威脅被部分移除,仍有至少一個掩體會駐留在受保護的存儲區域,並在重啟之後重裝該惡意軟件,如此循環往復。

Bootkit是"內核模式"rootkit的一個變種,它能夠感染啟動代碼、甚至攻擊全盤加密系統。此外,它還減少了自身被檢測到和被刪除的可能(無需篡改設備的文件系統)。

據報道,該惡意軟件已在全球超過35萬台移動設備上被檢出,受到影響的地區包括西班牙、意大利、德國、俄羅斯、巴西、美國、以及東南亞等國家。

當然,最嚴峻的情況是——有92%的受感染設備位於中國!

首款Android bootkit木馬曝光

我們需要厘清的最關鍵一點是——這種威脅並不會通過簡單地浏覽網頁、打開附件、甚至sideloading可以應用而擴散。要麼是附帶的設備有問題,要麼就是Android手機/平板被人物理接觸並手動部署。

Dr.Web的解釋是,該木馬首先成為了文件系統引導分區的一部分,然後修改負責操作系統初始化的腳本。

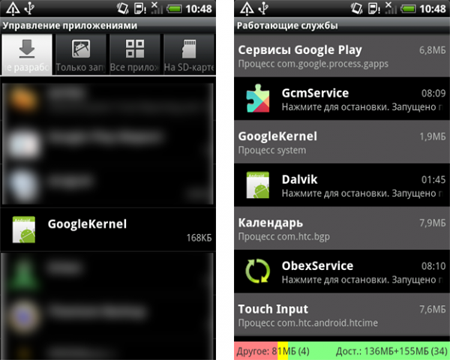

• 當設備開啟時,修改後的腳本負責加載該木馬的imei_chk Linux庫——解壓出libgooglekernel.so和GoogleKernel.apk兩個文件,並將之分別放置於/system/lib和/system/app目錄。

• 至此,Android.Oldboot木馬的一部分就會以一個典型應用的形式被安裝,並進一步成為系統服務。

• 而通過libgooglekernel.so庫連接至遠程服務器、並接收各種指令,更可以實現下載、安裝、或刪除某些應用程序。

最後提醒大家,刷上包含該木馬的定制固件是最後可能感染的方式,所以不要隨便刷來歷不明的刷機包。如果大家不想被感染的話,那麼輕尋找正規的刷機包來進行刷機。